帮助您的组织实现IT-OT收敛的四个关键步骤

它和OT团队似乎他们在不同的世界中。要将True IT Security带入OT环境,以下是帮助组织创建IT-OT融合的四个关键步骤。

在许多工业组织中,信息技术(IT)和操作技术(OT)团队来自不同的行星。他们有独立的目标,优先事项,技能,指标甚至语言。IT-OT收敛,或更好地说“连接行业”,要求这些组共同努力,实现更高效率和输出的关键业务目标,以及这些新连接系统的安全性。

通过IT-OT收敛,以前从企业IT中“空闲”或“岛屿”的系统及其对Internet和通信应用程序(例如电子邮件和云接口)的访问,可以利用此企业基础架构利用尺度和大数据分析的力量。但是,随着这个增加的好处,它是IT网络中存在的风险:赎金软件,用于间谍活动,甚至更差,潜在的对物理过程中断导致物理伤害。

首席信息安全官员(CISO)和首席信息官员(CIO)目前正在其董事会要求保护这些系统,并确保他们与企业内的其他设备具有相同的安全水平。因此,IT领导人正在寻求增加IT和OT在企业中所有端点和网络中驾驶标准化网络安全的集成。

不幸的是,人机接口(HMI),服务器,可编程逻辑控制器(PLC),继电器,实时自动化控制器(RTAC)等操作技术(OT / ICS)资产被排除在最多的网络安全过程中组织出于各种原因。这些可以包括来自组织边界和监管要求的所有内容,人员对OT系统缺乏技能。此外,由于操作期望提高效率,OT / ICS团队始终如一。

因此,OT / IC中的许多网络安全的基本元素不存在。存货不准确,配置和补丁数据库已过期,帐户和用户访问管理并不妥善管理。部分原因是,鉴于OT / ICS中资产的敏感,独特和嵌入性质,尚未提供自动化这些过程所需的工具。

礼貌:Verve Industrial Protection

要将其安全性带入OT环境并实现强大,一致的安全管理,这是组织帮助它和OT一起工作的四个关键步骤:

1.创建共享教育和对IT-OT收敛的认识。

它和OT的基本差距始于对每个功能的目标和目标缺乏了解。例如,IT团队定期尝试使用传统的IT漏洞扫描仪扫描OT系统,并在不实现其造成的问题的情况下“砖块”OT设备。同样,OT团队经常会说,“我们无法修补”作为一个空格陈述,而无需了解它的安全目标或在特定时间可能修补某些资产的实际方法。

第一步组织可以取得成功的IT-OT融合是对联合教育和意识会的承诺。通常,这可能发生在一系列四分之一或五个联合研讨会上,其中关键的OT领导者分享其业务流程和目标的细节,IT团队分享其安全目标和典型方法。这些研讨会将允许两个部门发现如何互相沟通,并了解其目标和限制。

2.设计一个解决双方需求的IT-OT安全组织。

没有完美的企业模型。但是,组织已找到成功创建一个合并的安全领导团队,而OT领导人将其IT对应于高级领导职位加入。其他人已采用IT安全领导,但包括从OT进入适用于其系统的工具,流程和标准的重要输入。

一些最大的错误企业使得安全领导团队的令牌OT代表或招募一个或两个MIDLEVEL OT - 经验丰富的人员作为OT的代表。在几乎所有案例中,这一点都以ot代表归入IT组织并影响有限。最成功的公司分配了一个关键,高级和真正尊敬的OT领导者,并在整体安全组织内给予他们真正的权威。

3.建立OT系统管理计划。

OT系统管理(OTSM)是关键强大的OT安全计划。它涉及以下元素:

- 资产库存管理

- 生命周期管理,包括定义系统要求,以实现所需的物理系统结果,建立规范,以确保可靠性和安全性,供应链管理和对这些系统的控制,以及更换过时的组件

- 配置管理

- 补丁和漏洞管理

- 网络和系统设计

- 用户和帐户管理

- 可靠性和安全性的日志和性能监控

- 事件和麻烦响应

- 备份还原。

它通常需要这些基本组成部分,因为他们已经成为IT系统管理(ITSM)的核心部分。但在OT中,大多数这些任务都没有完整地完成。因此,OT缺少IT安全构建的基础。在理解网络上的资产之前,组织通常希望跳转到威胁检测或微分段,系统上的用户等。

通过建立A.OTSM的基础,它和OT团队可以从资产管理类似的基础上开始合作。

强大的OTSM程序导致许多其他主要优点,包括:

- 网络中所有硬件和软件的清晰度,以确保漏洞迅速识别

- 正确更新和配置的系统,减少了攻击的表面区域

- 在操作上有效地更新系统,以提供关键操作任务的自动化

- 一致的报告和监测,以及简化的进展报告

- 更有效和高级的安全控制,因为它们具有适当的可见性和访问底层端点和网络信息。

4.技能发展

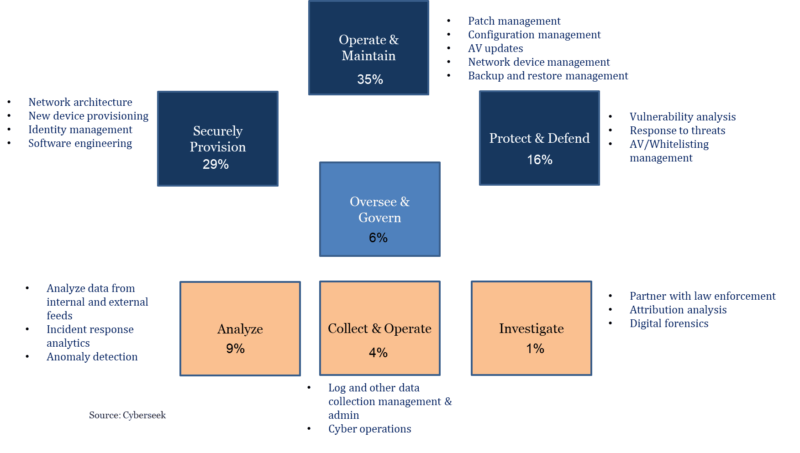

为了真正实现IT-OT融合,企业需要在OT中构建关键安全管理技能组。在其中,几乎所有系统管理任务都可以集中完成。但是,在OT中,唯一和敏感的过程可能需要在进行修补程序或配置管理等安全功能之前需要本地OT知识。因此,关键OTSM概念周围的劳动力发展 - 例如修补,配置管理,密码管理等 - 在传统的OS设备和网络设备上,以及嵌入式操作设备的范围将是必要的。人们肯定可以鼓掌网络安全分析,调查,威胁狩猎等的重要培训,但需要相同的焦点,以便在其他70%的网络安全,包括系统管理的基本要素。

组织需要遵守这四个建筑意识的关键步骤,设计合适的组织,建立OTSM并制定正确的技能,以便获得它和OT团队在两个部门一起有效地共同努力并推动真正的安全能力。

-Verve Industrial.是CFE媒体内容合作伙伴。并查看约翰利文斯顿谈论增加工业网络安全威胁和Solarwinds和Oldsmar上的网络攻击在里面工业网络安全脉冲专家访谈系列。