如何保护智能机器免受网络攻击

智能机器可以提供大量的数据和生产力,但它们更容易受到网络安全攻击。学会用5种方法来保护和最小化操作风险。

网络安全的见解

- 机器比以往任何时候都更加智能和互联,但它们更容易受到网络安全攻击。

- 将信息技术(IT)和运营技术(OT)结合在一起并调整目标,将大大有助于创建一个安全的生态系统。

机器变得越来越智能,互联程度越来越高,这增加了制造商的潜力。他们不再是孤立的,他们可以为制造商提供更多的价值,而不仅仅是他们最初的足迹。智能机器集成和通信能力需要关注网络安全。

Fort Robotics产品副总裁Nivedita Ojha在底特律自动化2023大会上的演讲“智能机器的网络安全:应对现实世界的风险”中表示:“最终,每个人都购买了一台更高效的机器。”“无论你是为制造业、仓库还是建筑业购买机器……都是为了提高生产率。”

然而,许多这些增加的功能都是连接到互联网的结果。工业物联网(IIoT)有很多好处,但这些操作增强增加了潜在网络攻击的风险。

制造商现在一直面临着网络安全攻击的威胁。成功的黑客攻击或破坏可能不仅仅是丢失数据或知识产权(IP)。制造工厂的生产线也可能因计划外停机而受损,工人的安全可能受到威胁。

为了防范这些风险,并将机器部署在一个互联的工作场所,需要一种新的安全方法,这需要信息技术(IT)和操作技术(OT)的结合。

Ojha说,中断会产生巨大的影响。停机时间每分钟可能花费数千美元,而计划外的停机时间甚至更昂贵。每次事故造成的资产维护损失也可能高达数百万美元。

Fort Robotics产品副总裁Nivedita Ojha在底特律自动化2023大会上讨论了“智能机器的网络安全:应对现实世界的风险”。Chris Vavra, CFE媒体与技术

将IT和OT结合在一起:预测性、保护性的好处

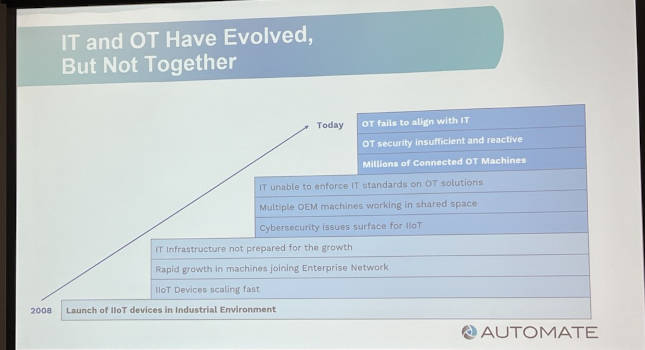

Ojha表示,最大的挑战之一是IT和OT已经发展,但自从工业物联网设备在工业环境中推出以来,它们并没有一起发展。有数百万台连接的OT机器,但安全性不足,而且是被动的,而不是预测性和保护性的。这种缺乏一致性,再加上对IT放慢生产线优先级的抵制,已经在双方之间产生了摩擦。

她说:“在匆忙带来所有这些设备的过程中,IT部门还没有赶上它需要的地方。”每个人都知道这是必要的,但他们没有团结起来解决问题,这导致了一种权宜之计。”

OT经理的优先事项

Ojha使用了一个虚构的例子,一个负责监督仓库的OT经理解释了关键的优先级和IT在弥合这些差距方面的作用。Ojha说,最重要的是,OT经理希望在最小的干扰下实现生产力最大化。

OT经理负责:

将新机器大规模部署到OT网络

保持车间的平稳运行

维护机器

管理人员限制和决定谁可以使用什么机器和在哪里

满足机器的IT遵从性要求。

为了满足IT安全需求,管理者需要一个类似于移动设备管理(MDM)解决方案的OT解决方案,使管理者能够:

保持工作效率

防止网络安全攻击,保护企业及其IP

确保适当的机器使用和访问

控制机器、云和服务之间的数据流动

大规模管理机器。

选择正确的解决方案,Ojha说,帮助经理遵守IT优先级,同时仍然满足OT生产力目标。

IT和OT已经发展,但自从工业物联网设备在工业环境中推出以来,它们并没有一起发展。Chris Vavra, CFE媒体与技术

调整和确保IT/OT优先级对所有人都有利

将OT与IT结合起来,在监视权限和性能数据的同时保护和保护机器。OT和IT协作还可以帮助用户先发制人地响应安全和安全漏洞,并从每个事件中恢复。

Ojha说:“现在是连接It和OT世界的时候了。你要确保你能访问整个企业的类似数据。”

开发一个安全的机器平台将通过提供策略和权限支持以及监控和分析来帮助实现这一目标。

用5种方法保护、最小化运营风险

Ojha强调了需要保护的五大支柱,以最大限度地降低运营风险。

防干扰的设备。锁定设备并阻止其篡改和修改硬件。

安全启动。安全启动设备,防止设备启动过程中插入安全威胁。

安全配置。设置设备。阻止篡改设备设置和通信方法。

确保通信和数据安全。对数据和通信进行加密,防止其与未知实体通信。

安全更新。更新设备固件,阻止在设备上插入安全威胁。

虽然没有一个系统是完美的,它依赖于人们的坚持,但关注这些步骤可以帮助制造商更接近于确保一个完整的生态系统。

克里斯Vavra,网站内容经理,CFE媒体与技术,cvavra@cfemedia.com.

您是否具有本内容中提到的主题的经验和专业知识?您应该考虑为我们的CFE媒体编辑团队做出贡献,并获得您和您的公司应得的认可。点击在这里开始这个过程。