提高网络安全的六种方法:障碍与弹性

克服三个OT/IT网络安全障碍,通过三个网络安全步骤实现网络弹性。

学习目标

- 网络安全威胁正在增加。

- 克服IT/OT障碍,增强网络安全。

- 识别漏洞,设置角色,重新定义流程。

不久前,操作技术(OT)和信息技术(IT)被划分为独立的功能领域。然而,数字转型计划正在迅速模糊两者之间的界限。随着越来越多的企业部署工业物联网设备,如传感器、智能能源管理系统和远程温度监控,以优化生产率和提高效率,OT环境面临的网络安全风险继续增长。

OT网络的网络安全威胁增加

在过去的十年中,恶意软件加密,如Notpetya,Stuxnet,Aurora和Hadx将组织的脆弱性暴露于从OT网络中违反违规的网络威胁。坏消息是威胁仍然是普遍的。

根据波耐蒙研究所(Ponemon Institute)和Tenable的一项调查,90%的IT安全决策者承认,他们的组织在过去两年至少遭受了一次网络攻击。另有66%的人在同一时期至少被击中两次。

OT应用中的网络安全立场

虽然IT网络安全历来关注数据完整性、可用性和机密性,但在OT环境中情况略有不同。在这里,优先级通常围绕关键任务系统的可靠性、可用性、可维护性和安全性(RAMS),如工业控制系统(ICS)、监控和数据采集(SCADA)以及分布式控制系统(DCS)。OT系统明显代表了传统网络安全措施范围之外的独特网络安全挑战。OT故障或故障相关的威胁的影响不需要详细说明。

正因为如此,原始设备制造商(oem)正努力通过利用企业It和互联网来提高OT的安全性、可靠性和整体设备效率/效率(OEE)。虽然这种融合有可能帮助组织建立抵御网络威胁的弹性立场,但如果管理不当,也会带来一系列风险。

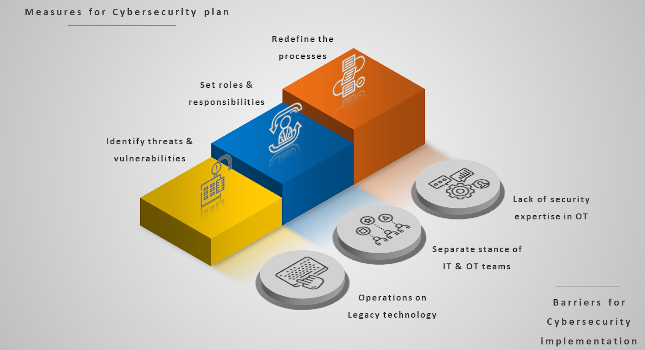

克服三个OT/IT网络安全障碍

随着企业领导人越来越关注OT和IT基础设施的集成,他们必须考虑三个主要的网络安全障碍:

- 在遗留技术上运行的操作的连续性

- IT和OT团队的安全立场不同

- OT环境中缺乏安全专业知识。

除此之外,责任分配和缺乏技能和工具也是组织需要考虑的组织。根据安全公司NTT安全进行的在线调查,技能差距是企业试图减轻OT安全威胁的企业面临的最大挑战之一。更糟糕的是,大多数IT决策者对谁负责掌舵董事安全的大部分而言。

走向网络弹性:三个网络安全步骤

堵塞安全漏洞和改善组织对OT网络安全的整体立场需要实施联合IT/OT网络安全战略。虽然由于it和OT之间的界限,很难立即实现这一点,但对于企业来说,在引入正确技术的同时制定作战计划是至关重要的。由于IT/OT融合并不是一个特定行业的现象,网络安全策略将因行业而异。然而,每个组织都必须采取某些措施,为更大、更具体的网络安全计划奠定基础。它们是:

- 识别威胁和漏洞:网络安全计划的有效性取决于如何详尽地识别IT/OT风险。由于这两个独立的环境具有不同的技术栈,针对IT和OT的单独漏洞分析永远不会得出正确的结果。组织需要促进两个小组之间无缝的知识共享,以便更好地理解彼此的领域。在这方面,交叉培训IT和OT团队彼此的优势和弱点是至关重要的,以确定融合环境中的威胁范围。

- 设定明确的角色和责任:IT和OT员工传统上有不同的角色。随着这两种景观的融合,围绕着每个成员在新环境中责任的困惑和不确定性可能最终导致自身的威胁。在IT/OT融合的初期阶段,确定员工的角色和责任,对于平稳过渡以及为网络安全战略奠定坚实的基础至关重要。IT/OT安全必须被视为一种单一的实践,并由同样了解IT和OT的人领导。

- 重新定义的过程:前一点提到的原因也需要重新定义过程。在融合领域中,由于IT将被用来优化OT的使用,后者提供的数据可能是有利的,也可能是有害的,这取决于适当的流程。如果没有正确的或明确定义的流程,数据盗窃的风险就会不断出现。然而,同样的数据可以帮助为改善整个IT/OT网络安全策略铺平道路。

实时数据分析和随后的知情决策能力是一个it支持的优势,组织将不再忽视他们的OT环境。随着跨行业的组织认识到IT支持的OT优化的潜力和范围,IT/OT融合将会增加。只有IT和OT团队进行协作和互补,才能减轻由此产生的安全挑战。

OT景观的重点是零故障,因为设备故障/故障可能对人类、财产和自然环境造成风险。IT供应商的责任将主要是考虑数据安全之外的问题,并将OT系统的ram作为开发和测试模型的组成部分。

阿米尔Sobol该网站的领导者是以色列和LTTS安全卓越中心(CoE)的负责人,以色列Yaron通过是LTTS的工程和安全主管。L&T技术服务是CFE媒体和技术内容合作伙伴。由内容经理马克·t·霍斯克编辑,控制工程, CFE Media and Technology,mhoske@cfemedia.com.

更多答案

关键词:工业网络安全,IT/OT融合

考虑一下这个

你们是否将过去的遗留系统作为一种降低网络安全风险的方法?

//www.globalelove.com/networking-and-security/cybersecurity/